Claves para entender la tecnología BlockChain

La tecnología BlockChain es la base para el funcionamiento de Bitcoin y otras criptomonedas, pero su uso se ha extendido a otros sectores con múltiples aplicaciones. Para abordar esta temática la Facultad de Tecnología Informática organizó el webinar: “BlockChain y la Democracia de los Datos”, con la presentación del investigador del Centro de Altos Estudios en Tecnología Informática y docente de la carrera de Ingeniería en Sistemas Informáticos, Alejandro Hernandez (Licenciado en Ciencias de la Computación de la Universidad Nacional de Rosario y Doctorado en la Universidad Técnica de Dinamarca).

La tecnología BlockChain surgió hace poco más de una década como combinación de tecnologías prexistentes (hashing, encriptación, peer to peer) y llegó para enfrentar un problema de larga data vinculado a la seguridad informática y la integridad de los datos. Gracias a su enfoque sustancialmente diferente para mantener la integridad de los datos permite la democratización de los mismos, y un sinfín de aplicaciones.

“La seguridad de la información se divide en tres niveles: la confidencialidad, la integridad y la disponibilidad (acceso al sistema). Con respecto a la confidencialidad permite que nadie acceda a datos, siendo la encriptación la técnica más utilizada. Con respecto a la integridad se refiere, ya no a que alguien pueda ver los datos, sino que no los pueda editar, modificar, o borrar. Es estar seguro de que, al almacenar un dato, nadie pueda cambiarlo, y eso hizo que BlockChain sea revolucionaria”, explicó el Dr. Hernández.

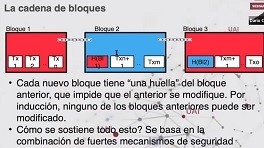

Tal como su nombre lo identifica es una cadena de bloques, donde cada bloque es un conjunto de transacciones y lo fundamental, asegura Hernandez, es que están encadenados entre sí habiendo en cada uno de ellos una “huella” del bloque anterior. “Obteniendo esa `huella´ no puedo reconstruir el bloque entero, pero si alguien altera o borra ese bloque me puedo enterar. Cualquier cambio, voluntario o involuntario puede saberse”, sostuvo.

La presentación reveló que esta tecnología utiliza una red peer to peer (de mineros) para su funcionamiento. La conformación de esa red de nodos (una computadora o un servidor), posibilita que cada uno de ellos pueda obtener los datos de los otros integrantes. “La cadena esta replicada en todos los `mineros´, siendo verificable y auditable, y donde se logra la trazabilidad e inmutabilidad de cualquier tipo de transacción. Para poder romper el sistema se debería tener el control de más del 50% de esos nodos, por lo que mientras más grande es la red, más difícil y costoso es atacarla. Si algún nodo se pierde o se cae, todos los que están conectados pueden tomar los datos de los otros”, desentrañó Hernández.

¿Cómo opera este sistema?

Hernández comentó que un usuario externo se conecta con alguno de esos nodos y envía una transacción que puede ser, por ejemplo, una operación comercial, la averiguación del estado de un sistema o una imagen. Es decir, cualquier cosa que desee guardarse manteniendo su integridad. Luego, ese nodo se conecta con los demás, enviándoles la transacción para almacenarla en el nuevo bloque que estén construyendo. “Para el cerrado del bloque se requiere de una operación bastante compleja computacionalmente hablando. Por eso cada nodo evalúa distintas formas de hacerlo, y cuando alguno lo logra avisa a los demás, que replican haciéndolo de la misma manera”, confirmó.

Desde afuera de la propia red, el sistema se observa como un conjunto de nodos interconectados con toda la información replicada en una cadena de bloques. “Lo puedo ver como una única computadora global, aunque más nodos no le suman velocidad, sino que la hacen más segura”, dijo Hernández y agregó: “Ver esa red como una computadora gigante hace que se extiendan todos los conceptos de una computadora tradicional, como el lenguaje de programación, el compilador o el lenguaje de máquina”.

A partir del BlockChain, los datos no tienen dueños, tienen integridad y nadie tiene potestad de modificarlos o eliminarlos. “Cualquiera pudiera utilizar los datos almacenados o, si adicionalmente se busca su confidencialidad, se puede incorporar mecanismos como la encriptación. Los datos están siempre disponibles y son accesibles por cualquiera, desde cualquier sitio”, concluyó Hernández.

El webinar fue coordinado por el Ing. Darío Cardacci (Director de la Licenciatura en Gestión de Tecnología Informática y Secretario Académico de la Facultad de Tecnología Informática. Ingeniero en Sistemas) y contó con la participación de la Mg. Silvia Poncio (Directora de la carrera de Ingeniería en Sistemas Informáticos. Magister en Innovación y Emprendimiento de la Universidad de Salamanca) y la Lic. Marcela Maccarini (Secretaria Técnica. Licenciada en Comunicación).